- Получем доступ к камерам видеонаблюдения

- Как же работают IP-камеры?

- Что же нам понадобится?

- Как узнать ip адрес камеры?

- Определяем айпи адрес камеры видеонаблюдения

- Определяем айпи с помощью программ

- Определяем ip-address с помощью командной строки

- Рекомендации по подключению

- Ip и пароли камер краснодара :3

- Дубликаты не найдены

- Как сохранить или восстановить данные на ПК? Держите пять рабочих способов

- Что важнее — свобода или безопасность?

- Хакнутая Denuvo

- Взлом кофеварки

- Хакеры взломали сайты Белтелерадиокампании и ОНТ и пустили вместо трансляции кадры столкновений

- Мамкин кулхацкер

- Непревзойденная защита

- Найден новый способ взлома кредитных карт VISA с обходом PIN-кода

- Ответ на пост «Как добиться максимальной анонимности с ноутбука или компьютера»

Получем доступ к камерам видеонаблюдения

Сегодня к нам на обзор попал интересный, и не требующий особых умений, способ получения доступа к некоторым камерам видеонаблюдения своего, или чужого города. Очень удобно, когда нужно узнать в какое время ваш спортзал пустует, или есть ли свободные столики в вашем любимом кафе. Что интересно, для подобного рода взлома, хакеру может понадобиться всего лишь ноутбук с интернетом, и ничего более.

Забегая наперёд скажу, что ссылок на хакерское ПО не дам. Всё ПО есть в свободном доступе. Названия программ мы скажем, но немного позднее.

Как же работают IP-камеры?

Беспроводные камеры видеонаблюдения работают по принципу непрерывной онлайн видеотрансляции от самой камеры до IP-видеосервера, а с него – к пользователю. При желании, с помощью определенного программного обеспечения, может производиться сохранение видеозаписи на компьютер.

Что немаловажно — подавляющая часть камер видеонаблюдения передает данные к пользователю посредством сети Wi-Fi, и при этом выгружает видеозапись в интернет. Получить доступ к такой камере можно удаленно, без необходимости предварительного подключения к её локальной сети.

Собственно, сейчас мы этим и займемся.

Что же нам понадобится?

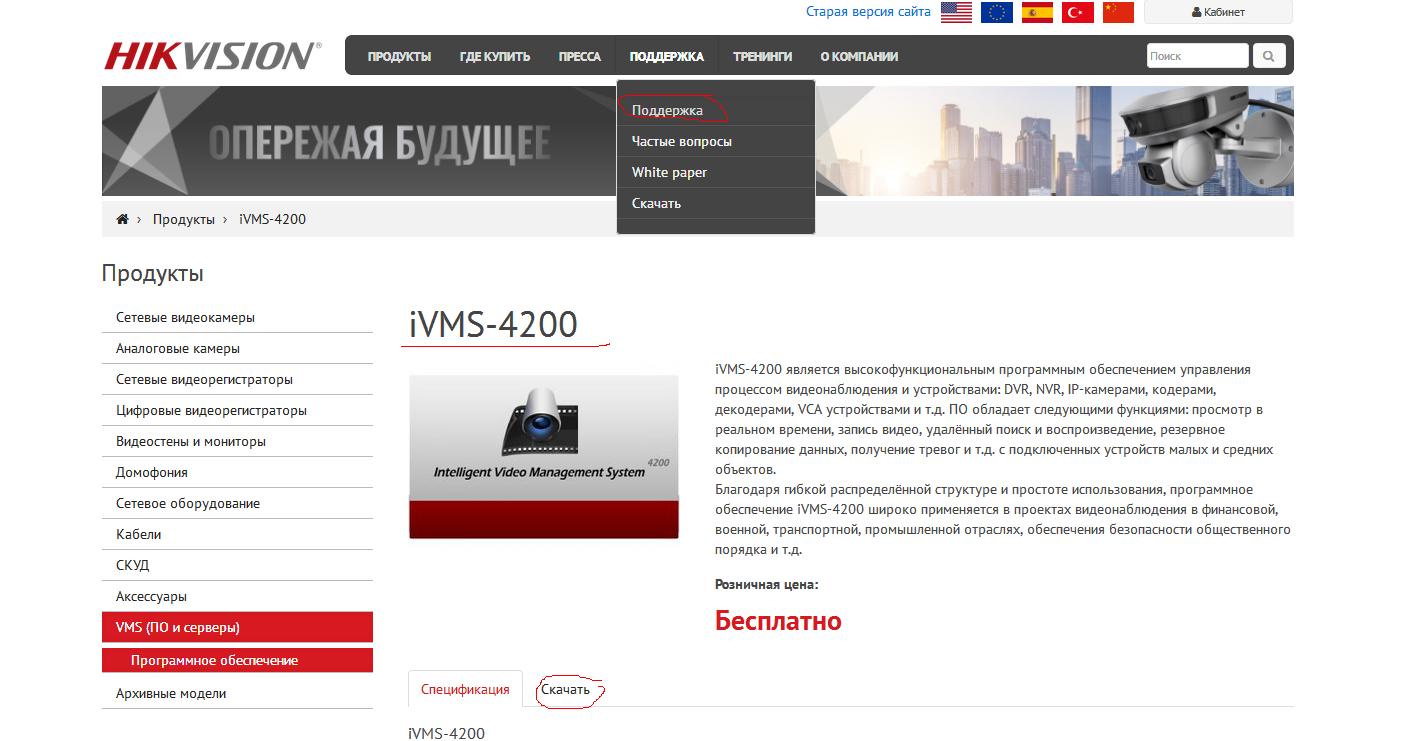

Для проведения подобной операции надо будет скачать всего три программы : VNC scanner, HIKKA, iVMS .

VNC scanner — Легальный софт для скана портов. Будет использоваться нами для разбития IP-диапазона на отдельные IP-адреса, учитывая порт.

HIKKA – это уже немного нелегальная софтина, которая будет для нас подбирать логины и пароли к IP-камерам, а также делать предварительный скриншот из камер, которые взломает.

iVMS — Программа, для непосредственного доступа к камерам, и дальнейшего просмотра трансляции.

Когда весь софт уже скачан и проверен на вирусы, можем переходить к практической части.

1. Для начала, узнаем диапазоны IP-адресов своего города. Самый удобный сайт, который предлагает такую услугу – это 4it.me .

-Переходим на сайт, слева выбираем раздел «IP-диапазоны».

-В появившемся поле вводим название города, и подтверждаем введенное.

-Копируем появившиеся диапазоны в буфер обмена.

2. Открываем VNC scanner, в поле слева вставляем предварительно скопированные диапазоны, выставляем порты на значение 8000 (именно такой порт используют камеры видеонаблюдения) и тыкаем «Start scan».

3. Теперь должна открыться консоль, в которой будет расписан процесс нахождения IP-адресов. Данный процесс может длиться очень долго, а может пройти быстро. Всё зависит от количества IP-диапазонов.

4. После того, как консоль закроется, в окне программы нажимаем на кнопку «Start parser».

5. В папке с программой должен появиться файл «IPs.txt», где по порядку расписаны полученные адреса. Копируем их, и отправляемся в папку программы HIKKA.

6. С помощью Notepad++ редактируем файл «hosts», который находится в директории программы.

7. Запускаем батник «start.bat», и процесс взлома пошел!

8. Полученные логины хранятся в файле «logins» ,а пароли в «passwords». Эти файлы также можно просмотреть с помощью Notepad++.

9. В программе iVMS подключаемся к камерам с помощью полученных логинов и паролей. Чтоб знать, какие именно камеры нас интересуют, загляните в директорию HIKKA, в папку pics. Там будут находиться скриншоты с камер, которые подписаны логинами.

Теперь вы знаете, как легко заполучить доступ ко всем камерам видеонаблюдения в своём городе. Правда если это так просто — можем ли мы быть уверены, что данный метод не обернется против нас? Будем надеяться, что полученную информацию никто не будет использовать во вред окружающим. Ну, максимум для личного самоудовлетворения.

Как узнать ip адрес камеры?

Ip-камера – это устройство, передающие видеоизображение используя IP-протокол.

С целью передачи данных видеокамера использует подключение LAN/WAN. LAN – это локальная сеть, WAN сеть интернет. Для передачи изображения другому устройству, требуется ip-адрес, который присваивается сетевому устройству под названием ip-камера. В статье разберем основные способы определение адреса.

Определяем айпи адрес камеры видеонаблюдения

IP камеры, определить просто, с помощью инструкции. В каждой инструкции есть информация: IP-address; маска подсети; шлюз. Что делать если документации нет? Здесь все просто, заходим на сайт производителя и качаем ее себе на компьютер. На сайте спросят, модель устройства . Эту информацию можно посмотреть на самом устройстве. Еще есть один вариант узнать IP – посмотреть в интернете “ip-адрес по умолчанию”.

Определяем айпи с помощью программ

С Ip-камерой, практически всегда идет программа, которая может быстро найти ее в сети. Если такой программы не было, ее можно скачать на веб-сайте производителя устройства.

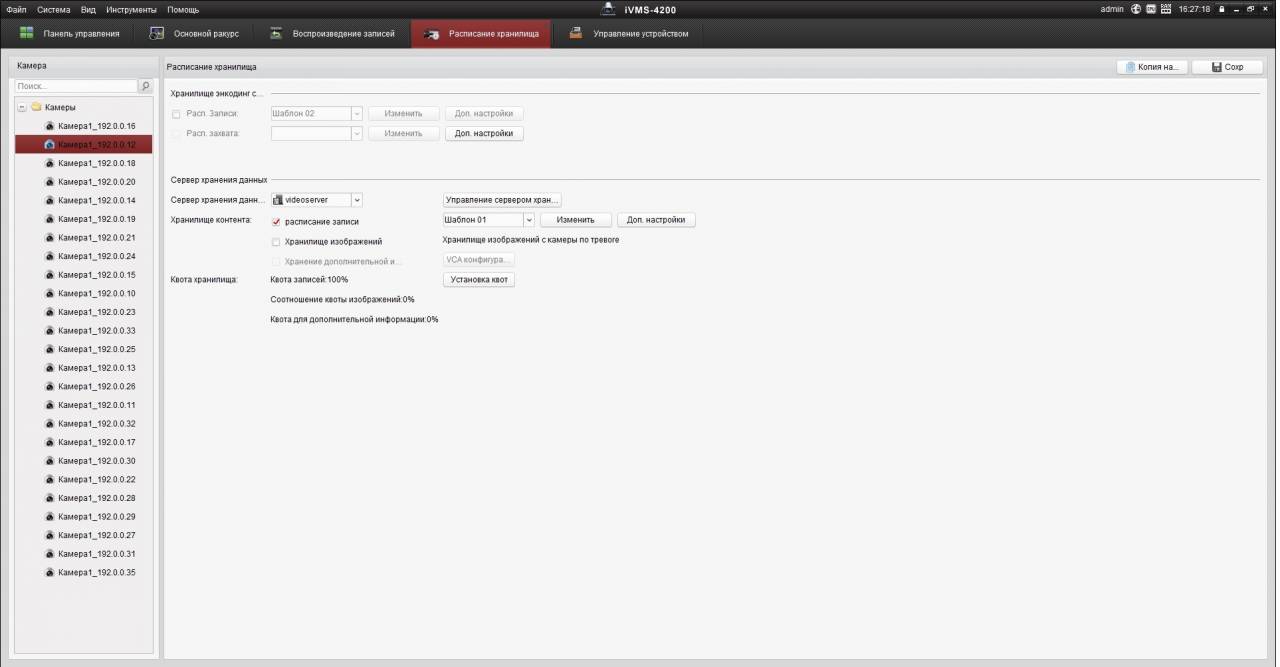

Пример интерфейса iVMS-4200 смотреть ниже. ПО легче использовать для видеонаблюдения. В iVMS-4200 можно записывать видео, смотреть в реальном времени, делать бэкапы, сброс настроек и другие параметры.

В iVMS-4200, чтобы узнать ip-address нужно перейти на вкладку «Расписание хранилища». Слева будет список камер и ip-адрес.

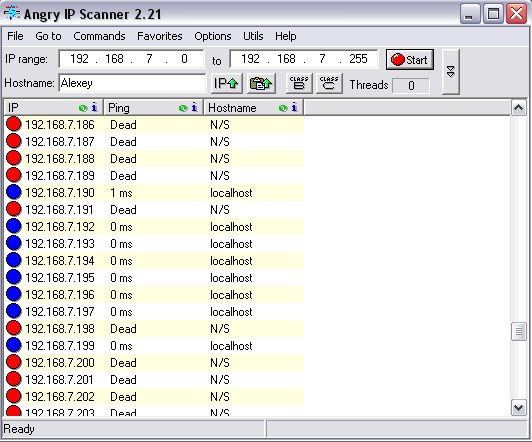

Бывает так, что у видеокамеры нет официального ПО, лучше использовать для поиска ip-камер в сети универсальные программы, которые обычно называются “сканеры”. Пример такого сканера Angy IP Scanner, который дает возможность узнать IP в сети LAN. ПО работает под windows, linux, mac.

В главном меню следует указать диапазон адресов, которые можно посмотреть в инструкции. Если вы не хотите искать этот диапазон, можете ввести универсальные 192.168.0.0 – 192.168.255.255.

Запустите сканирование, нажмите на кнопку start, Angy IP Scanner покажет все айпи адреса, которые можно разделить на две группы.

Доступные ip-адреса – отмечены синим кружком. Недоступные – отмечены красным кружком. Достаточно лишь посмотреть какого цвета кружок.

Есть и другая программа, которая поможет определить ip-address, TCPnetView. Интерфейс на русском языке. Запустите TCPnetView и нажмите F5. Кроме айпи адреса она выведит на экран: Мас-адрес, имя хоста, сетевой ресурс, комментарий к ресурсу.

Смотрим видео как узнать ip-адрес камеры видеонаблюдения:

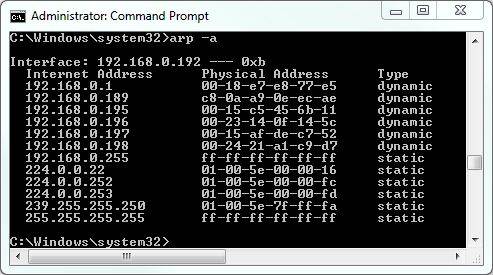

Определяем ip-address с помощью командной строки

Существует способ, при котором определить IP можно через cmd( командную строку windows). Не требуется запускать сканеры.

-

- Подсоедините камеру к компьютеру через сетевой кабель (rj45).

- Подсоедините питание камеры.

- Запустите cmd. (Пуск выполнить).

- Введите команду “ipconfig” нажмите enter, есть и другая утилита arp –a.

На выходе, получите список ip-адресов, которые подключены к компьютеру.

Рекомендации по подключению

Не подключайте к компьютеру сразу несколько ip-камер, так как у них может возникнуть конфликт. Потому что по умолчанию, у многих ip устройств одинаковые ip адреса.

Чтобы этого не произошло, измените стандартный ip-address. Подключив каждую ip-камеру по отдельности, зайти в веб-интерфейс и поменять настройки.

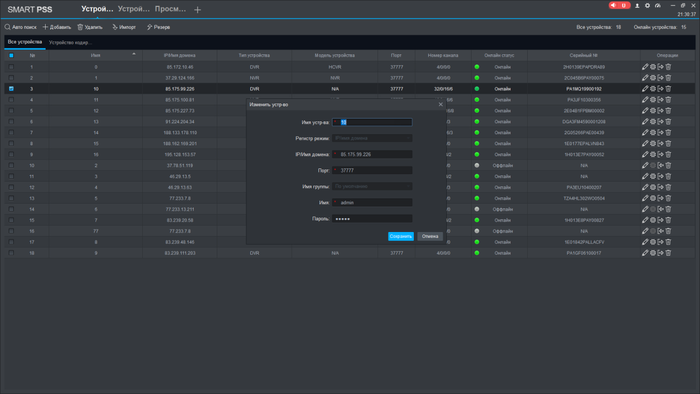

Ip и пароли камер краснодара :3

Дубликаты не найдены

Хоть бы объяснил, как смотреть то

качай прогу SmartPSS регайся, в главном меню выбирай устройства в открывшемся окне нажми добавить и вводи после чего, в главном меню выбери просмотр в реальном времени и дабл клик по камерам с лева и вуоля всё готово

да чувак, спасибо. Уже разобрался.

@moderator, думается, распространение паролей от камер таки запрещено.

Кстати, ни кто не знает места (типа паблика и тп) где часто обмениваются ip камер?

Чел, в твоей жизни явно что-то идёт не так. Чем ты нахер занимаешься

Как сохранить или восстановить данные на ПК? Держите пять рабочих способов

Есть хорошая новость: случайная очистка корзины, удаление файлов через Shift+Del, форматирование, повреждение накопителя или вирусная атака – не приговор для важных документов или изображений. Есть несколько способов восстановления и хранения данных, и большинство можно провернуть самостоятельно. В этом помогут приложения, которые доступны в интернет-магазине Allsoft.ru.

1. Восстановить утерянные или поврежденные файлы

Потерять данные по собственной неосмотрительности, конечно, обидно, но куда сложнее свыкнуться с вредительством вирусных ПО или системными ошибками. Из-за них под цифровой нож нередко попадают фотографии.

RS Photo Recovery – программа для восстановления удаленных фотографий. Подходит для самых популярных форматов, к примеру, JPEG, TIFF, BMP, CRW, NEF и RAW. Последний особенно важен для фотографов. Программа поддерживает все файловые системы, типы флешек и работает с разного рода USB-накопителями. Главная фича утилиты – изображение перед восстановлением можно просмотреть. Так что не придется восстанавливать сразу все, а потом рыться в поисках того самого снимка.

Если при восстановлении повредились графические данные, на помощь придет Hetman File Repair – программа для восстановления поврежденных фотографий. Интерфейс напоминает стандартный проводник Windows и поддерживает функцию предпросмотра изображений перед починкой. Основные функции File Repair доступны в два клика – подойдет новичкам и опытным пользователям. Для первых есть «Мастер восстановления данных», если не хочется особо заморачиваться.

Если нужно вернуть данные браузера поможет Magic Browser Recovery. История посещений, данные автозаполнения форм, сохраненные закладки, адреса, телефоны – лишь малая часть того, что может извлечь программа. У Browser Recovery мощный алгоритм анализа записей, когда либо проводимых на жестком диске. Поэтому она может вернуть данные даже сеансов в режиме инкогнито или с удаленной учетной записи. Утилита также способна восстанавливать файлы ранее удаленных браузеров.

2. Восстановить структуру диска после форматирования или повреждения

Hetman Partition Recovery – мощная утилита по восстановлению целых разделов, частных директорий и отдельных файлов. Чтобы возвращать файлы из цифрового небытия Partition Recovery использует безопасный метод сканирования информации. Он исключает перезапись старых кластеров, а значит вероятность, что файлы будут повреждены или окончательно исчезнут, сведена к минимуму. Реанимированные разделы можно упаковать в формате ISO и пользоваться ими как еще одним локальным диском или записать на носитель.

EaseUS Data Recovery Wizard – комплексный инструмент для восстановления разделов диска после форматирования или физического повреждения. Утилита буквально в три шага возвращает файлы популярных форматов и поддерживает ПК, ноутбуки, жесткие или внешние диски, SSD, USB Drive, Micro SD, фото- или видеокамеры, плееры и другие типы носителей. В программе есть фильтры, а файлы перед восстановлением можно просмотреть.

R-Studio – популярная универсальная программа. Как и Data Recovery Wizard поддерживает накопители, но может работать и с системами Apple и Linux. Приложение также способно восстанавливать файлы с локальных и удаленных компьютеров по сети. У R-Studio есть отдельный модуль резервного копирования.

3. Восстановить данные с помощью резервных копий на ПК

Чтобы восстанавливать файлы проще и быстрее, важно думать наперед и создавать резервные копии. Из них удаленные файлы вы вытащите без риска.

APBackUp – система копирования по расписанию для ленивых и забывчивых. Один раз задаете параметры, и программа сама будет создавать резервные копии. А вы забудете о страхе потерять информацию.

ExtraBackup будет особенно полезна для тех, кто работает над большими проектами со сложной структурой и множеством исходных файлов, например, 3D-художникам. Задаете параметры, и программа сама копирует нужные файлы в нужные папки, а вы продолжаете творить хаос на рабочем столе. Теперь у вас есть отмазка. ExtraBackup сделает грязную работу по сортировке в резервной копии сама.

Если нужно быстро перекинуть информацию с флешки, на помощь придет небольшая утилита USBFlashCopy. Бэкап данных начинается автоматически при подключении накопителя. Есть индивидуальные настройки, вроде путей сохранения, скорости и избирательного копирования файлов с последней датой изменения. Программа работает в фоновом режиме и не мешает работать.

4. Восстановить данные с помощью резервных копий в облаке

Если память компьютера забивать не хочется или кажется, что хранить данные на физическом носителе — это как-то ненадежно, вот программы для полного и частичного бэкапа в сети.

Acronis Backup 12.5 – это универсальный и мощный инструмент для защиты данных пользователя или целой компании. Умеет хранить файлы в локальных или удаленных системах: частных и публичных облачных сервисах и даже на мобильных устройствах. У программы куча тонких настроек, а мощности хватит, чтобы восстановить всю структуру диска, в том числе операционную систему.

Auslogics BitReplica работает с большинством облачных серверов (OneDrive, Dropbox, Google Диск и прочие). Программа поддерживает пять способов архивирования и предлагает создавать бэкапы по расписания или вручную. BitReplica умеет отслеживания изменения в файлах и копировать только их.

GoodSync – гибкое и функциональное решение для синхронизации резервных копий. Программа будет удобна организациям и тем, кто создает множество бэкапов, в которых надо как-то разобраться. Утилита работает с MacOS, Windows и Linux и поддерживаем популярные облачные сервисы.

5. Доверить восстановление проверенным сервисным центрам

Бывают случаи, когда ни одна программа уже не поможет. Например, если сломался ноутбук или жесткий диск окончательно отдал душу цифровым богам. Тогда придется относить устройство в сервисный центр, где есть все условия и специальное оборудование. Но как выбрать сервис?

• Не ведитесь на рекламные ссылки в поисковой выдаче. Ушлые компании регистрируют одностраничные сайты, запускают рекламу и гарантируют самый качественный и надежный сервис. Сервис-то может и есть, но принимают в работу в нем только самые легкие случаи, а на сложные отвечают отказом и аргументами в стиле «ваш диск неоперабелен».

• Ищите фирмы с узкой специальностью, потому что Data Recovery и починка ноутбука – далеко не один и тот же сервис.

• Не выбирайте фирмы по стоимости услуг на сайтах. Цена вопроса станет известна только после диагностики устройства, и это нормально. Скорее вас должны насторожить предложения вроде «Любое восстановление данных за 999 рублей».

• Относитесь с осторожностью к мастерам по восстановлению данных на выезде. Для восстановления диска могут понадобиться запчасти и громоздкое оборудование, а файлы в сложных случаях могут копироваться несколько дней. Вряд ли вы готовы поселить у себя на диване мастера.

С восстановлением данных как в медицине. Лучшее лечение – это профилактика. Обезопасьте себя резервными копиями и пользуйтесь проверенным софтом. В интернет-магазине Allsoft огромный каталог приложений не только для сохранности данных, но и для учебы, бизнеса, развлечений и программирования. Это надежный поставщик ПО, который уже 16 лет сотрудничает с компаниями-разработчиками. Для постоянных клиентов есть накопительная система скидок. Расскажите о важности резервного копирования близким и пользуйтесь бонусами!

Что важнее — свобода или безопасность?

Чем мне нравится этот сериал — он показывает, что на этот казалось бы простой вопрос ответа до сих пор ни у кого нет.

«Всеведущий» (Onisciente) это работа бразильской студии Boutique Filmes. Дело происходит в городе Сан-Пауло, в недалёком будущем. За безопасность отвечает одна компания. За каждым жителем следит дрон, напоминающий пчёлку. Дрон документирует всю жизнь человека и сразу с помощью алгоритмов анализирует его поведение. Нарушил — получи моментальный штраф.

Частная жизнь не нарушается, ведь человек не имеет доступа к записям, только нейросеть.

Нина Пейшоту хочет работать программистом в корпорации «Всеведущий» и, более того, разделяет подобные ценности. Вот только однажды, она приходит домой и обнаруживает своего отца с дыркой в спине. Произошло преступление. Но если так, то дрон преступника не сработал. Идеальная система, похоже, сломалась.

Руководство корпорации мечтает замять происшедшее, ведь у них намечается сделка в Гонконге — город хочет подключиться к системе «Всеведущего». Если произошла ошибка — компании кранты.

Никто не заинтересован в правде кроме Нины, а её брат Даниэль хоть и хочет помочь, но только всё портит. Правда, делом заинтересовалась женщина из политических структур. Но хватит ли у них двоих опыта противостоять мощной корпорации?

Мир меняется, возможно, подобная слежка когда-нибудь станет частью и нашей жизни. Обменяем ли мы свою конфиденциальность на безопасность, даже если поверим, что кроме компьютера нашу жизнь никто не увидит? И вообще, мы поступаем правильно потому, что такие хорошие, или потому, что боимся ответственности за свои действия?

А если не будет камер — станет лучше или хуже?

Сериал заставляет задуматься над подобными вопросами. А ещё и над более личными. Где граница между борьбой за правду и готовностью преступить закон? И можно ли обманывать друзей ради высокой цели?

Классный сериал из Бразилии с необычной концовкой. По второму сезону информации пока нет.

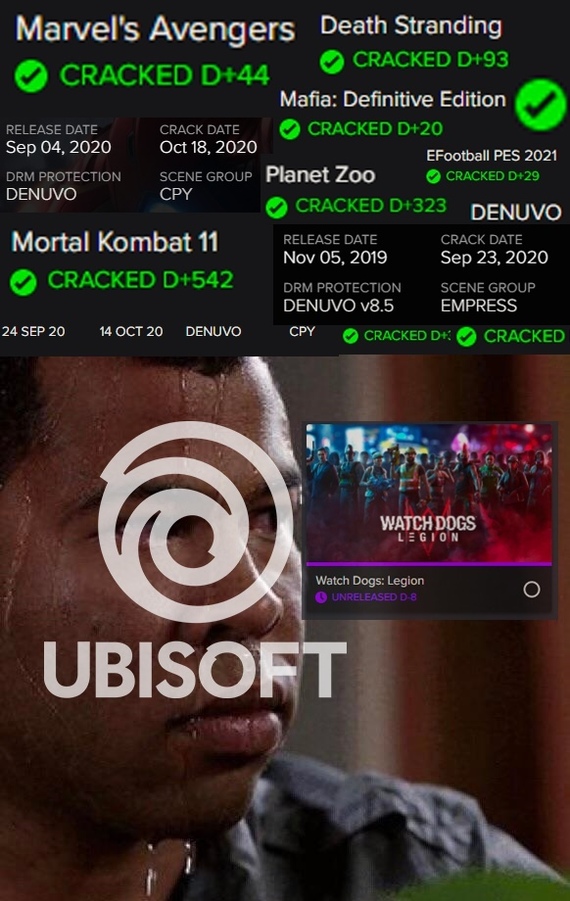

Хакнутая Denuvo

Взлом кофеварки

Программист из Чехии взломал кофеварку, чтобы показать незащищенность «умных» устройств. После взлома аппарат начал шуметь, брызгать водой и требовать 250 баксов.

Хакеры взломали сайты Белтелерадиокампании и ОНТ и пустили вместо трансляции кадры столкновений

Хакеры взломали сайты Белтелерадиокампании и ОНТ и пустили вместо трансляции кадры столкновений, задержаний и избиений протестующих на митингах.

В такие моменты я всегда вспоминаю руководителей которые считают что ИБ специалисты стоят дешёво, каждый остается при своем мнении.

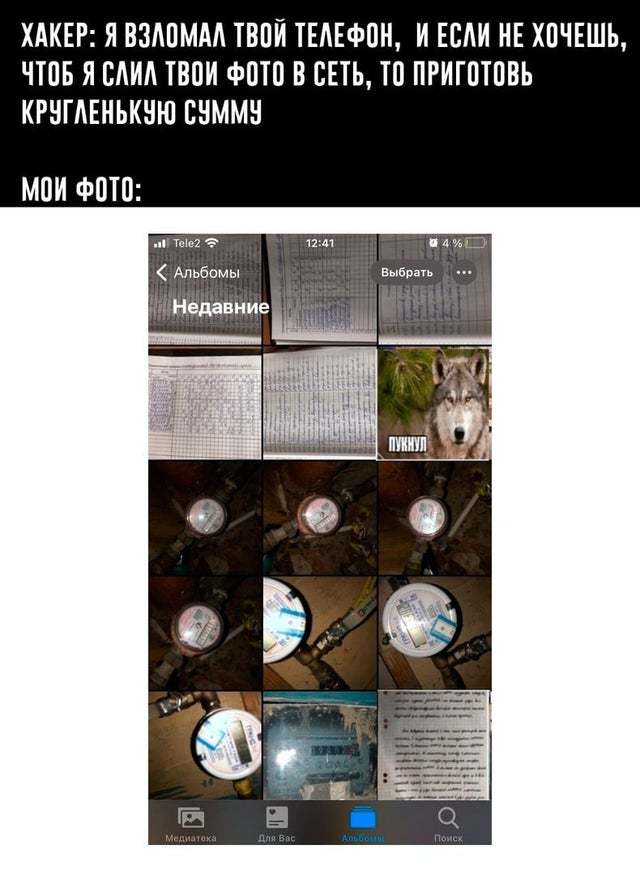

Мамкин кулхацкер

Лохматые девяностые, только только компутеры, и тут вызывает шеф. Вопрос ребром «эт чё за хня?» И предъявляет листик из принтера, по диагонали которого жырно надпись «demo version». Отвечаю, все, типа, заплатить надо., электричество не резиновое. В смысле активировать софт.

В ответ «тыжпрограммист!» «поченить, шоб роботало, и шоб этих надписей не было!»

Окей. Лезу смотрю. Функционал софта весь работает, за исключением нюанса — вышеупомянутой надписи на заборе. Хмм.

Мысля вертелась в голове и клюнуло — шеф гений. Зачем взламывать софт, если он и так работает? Проще убрать надпись 🙂 пару минут поиска по файлу, находим требуемую строчку и забиваем ее аккуратно пробелами. Сохраняемся, выходим, запускаем, премия в кармане

Непревзойденная защита

Найден новый способ взлома кредитных карт VISA с обходом PIN-кода

Коллектив исследователей-хакеров, работающий в сфере безопасности, обнаружил уязвимость в платёжной системе кредитных карт VISA. Найденная уязвимость позволяет злоумышленнику, вооружённому двумя смартфонами с чипами NFC и некоторым специальным программным обеспечением, обходить защитный механизм запроса PIN-кода подтверждения проведения платежа.

Что это значит простыми словами? У каждой кредитной или дебетовой карты VISA есть настройка (параметр), хранящий пороговый размер денежной суммы, позволяющий проводить платёж без ввода пароля (PIN кода). Например, если задать порог как 100 рублей и купить мандаринку за 10 рублей, то платёжный терминал магазина не будет запрашивать у вас PIN код при оплате. Но если купить торт за 500 рублей, то терминал на кассе запросит у вас пароль (PIN код). Хакеры смогли найти лазейку, позволяющую обойти защитный механизм и проводить все платежи без запроса PIN кода. Да-да! Они могут бесконтактным способом, то есть по воздуху, снять любую сумму с карты VISA без запроса пароля PIN. Представляете масштаб бедствия?

С технической точки зрения процесс взлома выглядит следующим образом. Один из смартфонов с NFC коммуникацией выполняет роль эмулятора платёжного терминала, современные смартфоны имеют такой функционал. Кредитная карта должна быть поднесена к этому эмулятору терминала. В момент проведения платежа эмулятор запрашивает у карты разрешение на совершение операции. Далее эмулятор терминала получает разрешение от карты, и в это же время второй смартфон, использующий специальное программное обеспечение, совершает подмену параметров транзакции, блокируя запрос карты на ввод пароля PIN. Всё, что нужно сделать дальше, — поднести смартфон с привязанной картой к реальному терминалу продавца и оплатить покупку без какого-либо запроса PIN-кода. Процесс занимает считанные секунды и отображён на видеозаписи.

Советуем без лишней надобности не доставать кредитные карты VISA из вашей шапочки из фольги. Всем удачи и добра!

Ответ на пост «Как добиться максимальной анонимности с ноутбука или компьютера»

Из книги Павла Иевлева серия УАЗДАО

Я не знаю всех применений бигдаты — подозреваю, их не знает никто. Но есть одна функция, которая ей несомненно присуща — автоматическое и моментальное выявление любых поведенческих аномалий. Потому все любители конспирологии, прячущиеся от Большого Брата путём использования анонимных мэйл-сервисов, стойкого шифрования и сетей Tor, общающиеся исключительно в даркнете через ретрошару и молящиеся на биткоин, на самом деле просто вешают на себя мигалки с сиренами и огромный плакат: «Эй, посмотрите, со мной что-то не так. ». И, натурально, смотрят. Нет, никто не взламывает их защищённые емейлы, не читает их самостирающиеся торчаты, и не расшифровывает их криптостойких посланий. Зачем? Это хлопотно, затратно, а главное — не нужно. Не нужно перехватывать распределённый питупи-трафик Тора, достаточно уверенно опознавать сигнатуру его использования, чтобы где-то зажглась первая красная лампочка — эй, этот парень пользуется Тором! А ну-ка давайте посмотрим — он просто торренты с порнухой ищет, или, к примеру, рецепт гексогена? Опять же, для этого не нужно ничего криптостойкого ломать, и никакие суперхакеры кэйджиби с красными глазами под фуражкой не встанут на ваш виртуальный след. Просто внимание системы к вашим поисковым запросам будет чуть повышено, и, если, например, вы недавно интересовались у гугля, как сделать электронный таймер из будильника — где-то зажжётся вторая лампочка, чуть ярче первой. А если вы вскоре заказали с алиэкспресса копеечный электронный модуль, на котором есть красный и синий провод и бегущие к нулю циферки, то после лампочки может пискнуть первый зуммер. А если среди ваших подписок во вконтактике окажутся при этом некие совершенно безобидные на первый взгляд сообщества любителей арабского языка или поговорить за ислам, то вы вполне можете заслужить первое персональное повышение статуса — вас переведут на контроль. Пока не персональный, просто вы попадёте в раздел базы данных «на общем мониторинге». Теперь на ваши лампочки и зуммеры будут реагировать уже не только эвристические алгоритмы распределённых вычислительных сетей, но и некий неравнодушный умный человек, который умеет сделать вывод о существовании океана по капле воды. Следующую стадию — персональный мониторинг, — надо заслужить, но, если вам это удалось, то, скорее всего, дело рано или поздно кончится совершено невиртуальным визитом серьёзно настроенных людей, которым, опять же, и в голову не придёт взламывать шифрование ваших труекрипт-дисков. Зачем? Вы сами всё расшифруете, покажете и расскажете. Даже не сомневайтесь в этом.

«Ха-ха, ну мне-то это нет грозит,» — подумает наивный пользователь, прочитавший этот абзац, — «Я-то не дурак искать в гугле рецепт динамита и схемы минирования мостов!». Отчасти он будет прав — но только отчасти. Даже если вы перестали покупать в ближнем магазине пиво и стали покупать водку — на это уже сработает какой-то триггер. Ваше потребительское поведение изменилось. Почему? Может, вы становитесь алкоголиком, и вас следует внести в группы повышенного контроля по этому параметру? Скорее всего, ничего не произойдёт. Но не исключено, что вы нарвётесь на неожиданно жёсткую проверку при попытке получить оружейную лицензию, кто знает? Я не знаю, кстати, это не моя область компетенции.

На самом деле никто не знает, как формируются триггеры, потому что задаёт их, как ни странно, тоже машина. Как? Ну вот знаем мы, к примеру, что этот мутный поц относится к исламским террористам. Или, наоборот, к буддийским похуистам, неважно. Машина считывает всё, что по нему есть, и сравнивает с такими же террористами/похуистами и с контрольной группой. Совпадения суммируются, расхождения учитываются, и выводится какой-то общий по группе набор ключевых определяющих паттернов. Какой, из чего он состоит — опухнешь вникать, это может быть тысяча триггеров или больше. Жизни человеческой не хватит проверить всё, поэтому в то, что работает, — не лезут. Вот если ошибки — тогда могут вручную проверить, наверное. Но система умеет самокорректироваться, так что ошибки бывают редко. С одной стороны, немного странно, что фактически людей контролирует машина, да ещё и по самосозданному ей же алгоритму — отдаёт какой-то дурной фантастикой про порабощение человечества тостерами. А с другой — в этом вся бигдата. Она принципиально оперирует слишком большими объёмами данных, чтобы человек мог контролировать процессы в деталях.

Поэтому я, как мало кто другой, понимал, что сохранить в тайне наш маленький (размером с целый мир) секрет — это на грани невозможного. Моя работа открыла мне некоторые новые грани понимания того, как работает система, но она же и обозначила меня для неё как один из приоритетных объектов. Это нигде не упоминалось прямо, но подразумевалось — мы в системе, а значит по умолчанию в мониторинге. Моя работа не только не требовала погон, она даже не включала режима секретности — я работал только с открытыми данными, никаких государственных тайн, никаких подписок, никаких ограничений в выезде и так далее. Всё, что я мог выяснить по работе, бралось исключительно из «паблика» — публичного информационного пространства, открытого всем желающим. Блоги, форумы, чат-платформы, социальные сети — это бездны информации, если уметь её просеивать. Чтобы узнать, каких именно военспецов размещает НАТО в Польше, не нужно прогрызать тёмной ночью сейф в подвалах Пентагона, достаточно посмотреть, что постят эти спецы в своих инстаграммах. Не виды ли Влтавы? Я очень сильно упрощаю, разумеется, но общий принцип такой. Даже если этим спецам, к примеру, запрещено постить виды Влтавы и селфи с благодарными польскими проститутками, и даже если предположить невероятное — что они все этот запрет соблюдают, — то можно навестись на то, что они перестали постить в инстаграмм свою выкошенную лужайку в Айове и пухлых детей вокруг барбекюшницы. Изменение поведенческого паттерна, понимаете?

Так вот, стоит измениться моему поведенческому паттерну, система сразу подаст сигнал, ведь я уже не в нижней группе приоритета. Американцы в фильмах любят пафосно сказать: «Я работаю на правительство!». (Вопиющую абсурдность этого утверждения не замечает только тот, кто представляет себе некое монолитное «правительство», на которое можно работать. На самом деле ничего подобного в природе не существует.) Я же работал на некую информационно-сервисную структуру, определённым сложным образом ассоциированную с некими группами, каким-то боком участвующими в формировании государственной политики. С какими именно — до нашего сведения никто не доводил, незачем. Однако я для системы уже не был пустым местом, на которое надо реагировать только когда накопится определённый тревожный анамнез. Если я как-то подозрительно задёргаюсь, то меня спалят сразу.

Вообще, если честно, я уже наверняка задел какие-то сигнальные паутинки — спонтанная покупка в гипермаркете целой кучи неожиданных хозяйственных мелочей (по карточке, вот я кретин!). Двукратное пропадание телефона из сети в одной и той же точке (надо было бросать его в гараже, я не подумал). Синхронное во второй раз пропадание там же телефона жены. Неожиданно и без повода взятый женой БС (это уже в компьютере бухгалтерии, а значит в системе), неплановое изъятие ребёнка из садика (сразу в систему не попадёт, они на бумажке пишут, но по итогам месяца засветится, когда оплату проведут). Вообще-то само по себе это пока на полноценный алярм не тянет. Ну, наверное. Я ж не знаю, какой по нам, аналитикам среднего звена, уровень тревожности выставлен, и уж тем более не знаю, какие триггеры. Мало ли, купили всякого барахла, свезли в гараж, а что телефоны погасли… ну, например, положили их неудачно. Если по мне работает только машина, то с высокой вероятностью я уровень алертности не превысил. Если попал в выборочный контроль живым оператором (для постоянного я уж точно слишком мелкий), то он мог и напрячься. А мог и нет — в гараж я мотаюсь регулярно. С женой редко — но тоже бывает. Тормоза, к примеру, прокачать, почему нет? Может мы их сейчас как раз прокачиваем… Пыхтим и качаем, а они всё никак… Но это сработает один раз, дальше надо думать. Думать я умею, мне за это деньги платят. Деньги не бог весть какие большие, но для нашей провинции заплата приличная. И вообще недурная работа — интересная. Узнаёшь много всего нового постоянно. Только что сидячая.

Само по себе изменение поведенческих паттернов скрыть нельзя. Никак. Просто никак, даже думать в эту сторону не стоит. Даже если, к примеру, закупать всё за наличку — сразу палишься тем, что начал наличить много денег. Зачем? Ведь до сих пор карточкой везде платил… Несколько покупок за наличку в гипере, и локализация твоего смарта синхронизируется по времени с твоим чеком, камеры на парковке читают номер твоей машины, и так далее. Большинство гиперов имеют систему контроля проходимости торговой точки, которая отсекает вход-выход клиента по слабенькой вайфайной точке доступа возле касс или дверей. Смарту не надо в ней регистрироваться — дефолтную регистрацию во всех открытых сетях оставляют включённой уж совсем полные придурки, — но достаточно обменяться пакетами и всё, вас посчитали. Даже если вайфай, как вы думаете, на телефоне «выключен». Покупать на рынке? Свяжутся обнал и локализация. Да, что именно ты купил у той бабки система понять пока не может, но само по себе сигнал. Никогда на рынок не ездил, а тут вдруг зачастил… С чего бы это?

Наличка от контроля не спасает, это иллюзия. Наоборот, подозрительно — особенно если у вас в паттерне регулярное использование карточки. Поэтому наличку сейчас вытесняют из оборота относительно вяло — непринципиальный вопрос. Наоборот, упёртые любители налички в безналичном обществе сами себя метят — у нас ещё не так, а в Европе-Америке наличка — однозначный маркер маргинала. Всякие детские наивные хитрости, вроде телефонов с левой симкой и подставных аккаунтов для смартфона тем более оставим любителям бездарных шпионских игр. Что же можно сделать?

Раз скрыть изменение паттерна невозможно, его надо легализовать. Любой человек может радикально сменить паттерн по самым безобидным причинам. Например, если вы едете в отпуск, у вас вдруг резко меняется всё — локализация, шаблон потребления, средний уровень расходов, ближний круг контактов, объём и тип потребляемого трафика, частота и сентимент-маркеры постинга в соцсети… Для системы вы вдруг становитесь совершенно другим человеком! Соответственно существует и механизм отработки такого алярма — автоматический при попадании в стандартный блок паттернов: «ага, чекин в турфирме, крем от загара и плавки в чеке, билеты, регистрация, перелёт, дальше счёта из бара и снятия в местной валюте — понятно, человек просто в отпуске, отбой». Ну или если «персонаж в мониторинге» и по нему высокий уровень алертности системы — тут уже кто-то может глазами посмотреть ситуацию. Машина-то нюансов не видит, ей сходу трудно понять, бухать вы в Египет поехали или, например, в шахиды записываться.